Hiljade hakovanih TP-Link rutera korišćeno tokom više godina u napadima koji su preuzimali korisničke naloge

Maliciozna mreža, koja se gotovo u potpunosti sastoji od TP-Link rutera, prvi put je dokumentovana u oktobru 2023. godine od strane istraživača koji joj je dao ime „Botnet-7777.” Ova geografski rasprostranjena mreža, koja je u svom vrhuncu imala više od 16,000 kompromitovanih uređaja, dobila je ime zbog port-a 7777 preko kojeg pušta svoj zlonamerni softver.

U julu i avgustu ove godine, istraživači bezbednosti iz Srbije i Team Cymru-a izvestili su da je botnet još uvek aktivan. Svi izvori navode da Botnet-7777 vešto koristi „spraying lozinki“, oblik napada koji šalje veliki broj pokušaja prijavljivanja sa različitih IP adresa. Pošto svaki pojedinačni uređaj ograničava broj pokušaja prijavljivanja, pažljivo koordinisani napadi za preuzimanje naloga, teško su uočljivi za ciljanu uslugu.

Masovna kompromitacija naloga

Microsoft je u četvrtak objavio da CovertNetwork-1658, ime koje koristi za praćenje botneta, koriste različiti kineski akteri u pokušaju kompromitovanja ciljanih Azure naloga. Kompanija je saopštila da su napadi „visoko prikriveni” jer je botnet sada procenjen na oko 8,000 uređaja, pažljivo prikriva maliciozne aktivnosti.

„Bilo koja pretnja koja koristi CovertNetwork-1658 infrastrukturu može da izvodi napade „spraying lozinki“ u velikim razmerama, čime značajno povećava verovatnoću uspešne kompromitacije kredencijala i inicijalnog pristupa različitim organizacijama u kratkom vremenskom roku,” naveli su zvaničnici Microsoft-a. „Ova razmera, u kombinaciji sa brzim operativnim prenosom kompromitovanih kredencijala između CovertNetwork-1658 i kineskih aktera, omogućava potencijalno kompromitovanje naloga u različitim sektorima i geografskim regionima.”

Ars Technica

Ars TechnicaNeki od karakteristika koje otežavaju detekciju uključuju:

- Korišćenje kompromitovanih SOHO IP adresa

- Rotirajući set IP adresa u svakom trenutku. Pretnja ima na raspolaganju hiljade IP adresa, pri čemu je prosečno vreme aktivnog rada jednog CovertNetwork-1658 čvora oko 90 dana.

- Proces bombardovanjem lozinki u malim količinama; na primer, praćenje za više neuspešnih pokušaja prijavljivanja sa jedne IP adrese ili na jedan nalog neće detektovati ovu aktivnost.

Aktivnost CovertNetwork-1658 je opala u poslednjim mesecima, ali Microsoft procenjuje da to nije zbog smanjenja operacija od strane aktera pretnji. Umesto toga, botnet „stiče novu infrastrukturu sa modifikovanim otiscima od onih koji su već javno objavljeni.”

Uspešno ste se prijavili na na naš newsletter! Proverite vaš email nalog kako bi potvrdili prijavu.

Jedna od pretnji koju Microsoft prati pod nazivom Storm-0940 redovno cilja think tank-ove, vladine organizacije, nevladine organizacije, pravne firme, industrijske baze odbrane i druge u Severnoj Americi i Evropi. Kada su ciljani Azure nalozi kompromitovani, akteri pretnji pokušavaju lateralno kretanje kroz zaraženu mrežu, eksfiltraciju podataka i instalaciju trojanaca za daljinski pristup.

Microsoft je naveo:

„Microsoft je zabeležio brojne slučajeve u kojima je Storm-0940 dobio inicijalni pristup ciljnim organizacijama koristeći važeće kredencijale pribavljene putem CovertNetwork-1658 operacija metodom „spraying-a lozinki“. U nekim slučajevima, primećeno je da Storm-0940 koristi kompromitovane kredencijale dobijene putem CovertNetwork-1658 infrastrukture istog dana kada su stečeni. Ova brza operativna predaja kompromitovanih kredencijala ukazuje na blizak radni odnos između operatera CovertNetwork-1658 i Storm-0940.”

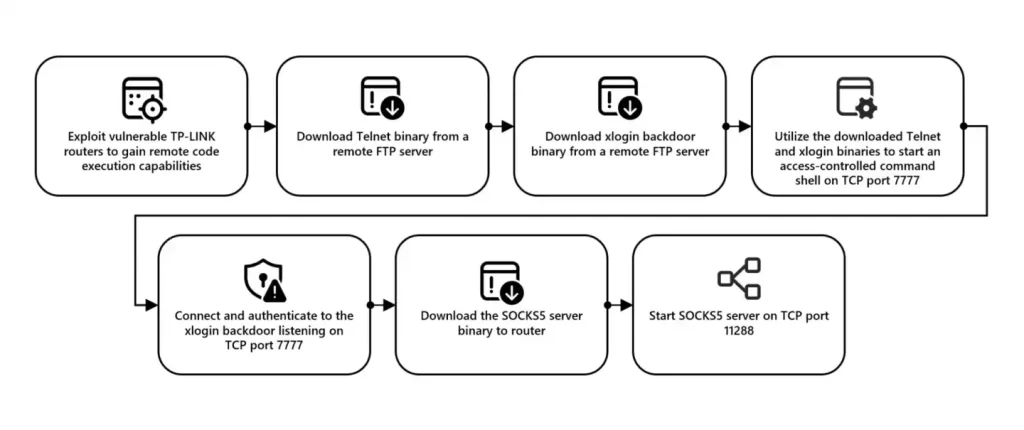

Nije jasno na koji način su uređaji u botnetu prvobitno zaraženi. Međutim, kada su uređaji iskorišćeni, akteri pretnji često preduzimaju sledeće korake:

- Preuzimaju Telnet binar iz udaljenog FTP servera

- Preuzimaju xlogin backdoor binar iz udaljenog FTP servera

- Koriste preuzete Telnet i xlogin binare da pokrenu komandnu školjku sa pristupnom kontrolom na TCP portu 7777

- Povezuju se i autentifikuju na xlogin backdoor koji sluša na TCP portu 7777

- Preuzimaju SOCKS5 server binar na ruter

- Pokreću SOCKS5 server na TCP portu 11288.

Microsoft nije dao savet korisnicima TP-Link rutera i drugih pogođenih uređaja kako da spreče ili otkriju infekcije. Mnogi stručnjaci su ranije istakli da većina ovih zaraženih uređaja ne može preživeti ponovno pokretanje jer zlonamerni softver ne može da piše u njihovoj memoriji. To znači da periodično ponovno pokretanje može da očisti uređaj od infekcije, iako to verovatno ne sprečava da se ponovo zarazi kasnije, piše Ars Technica.

Maliciozna mreža, koja se gotovo u potpunosti sastoji od TP-Link rutera, prvi put je dokumentovana u oktobru 2023. godine od strane istraživača koji joj je dao ime „Botnet-7777.” Ova geografski rasprostranjena mreža, koja je u…